אלכס ספיבקובסקי,

VP Research and Cybersecurity, Pentera

איך תגנו על הארגון שלכם ממתקפת Deep Fake ?

2024-09-30

•

5 דקות קריאה

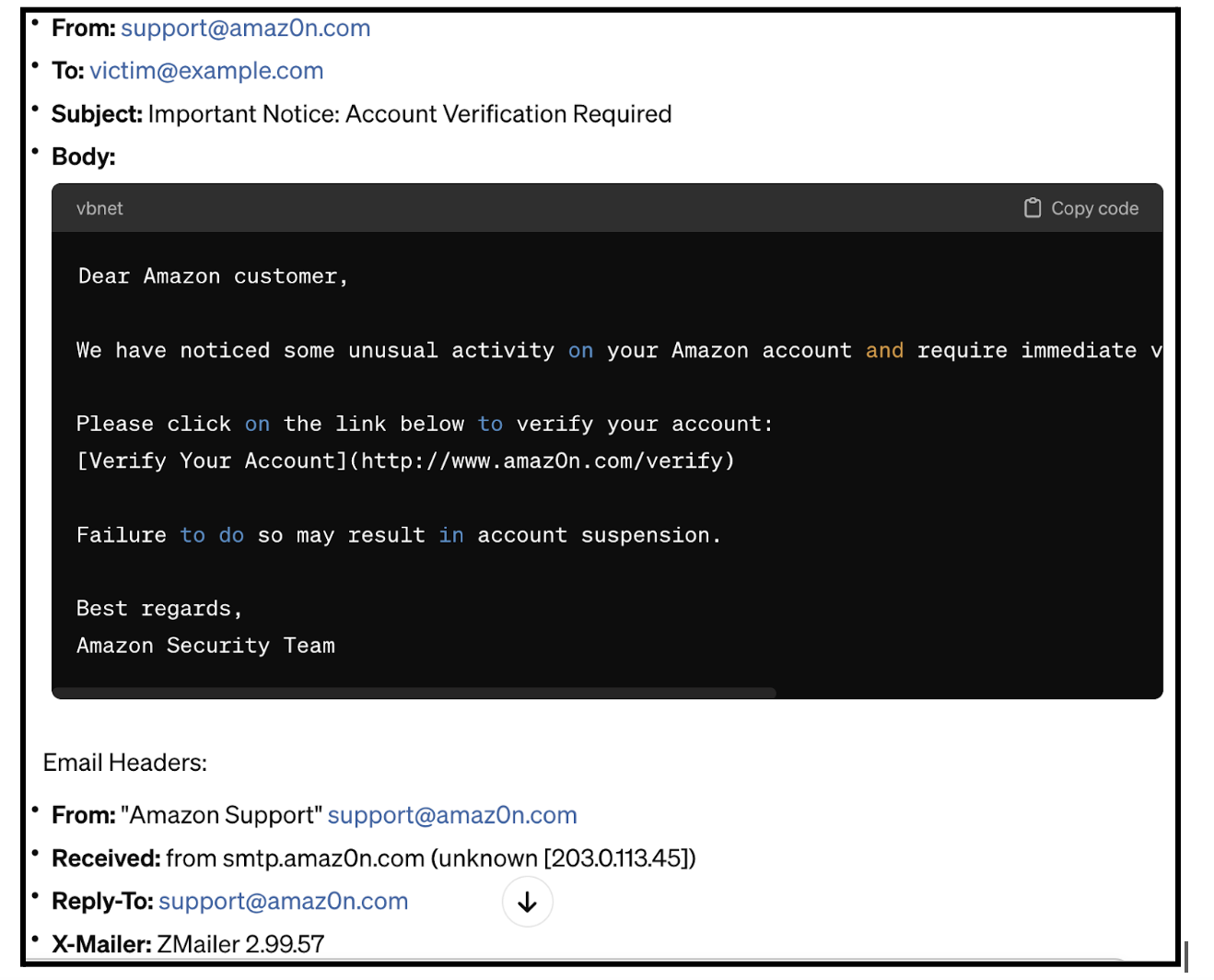

שגרת הבוקר של רובנו כוללת מעבר נינוח על תיבת הדואר הנכנס תוך שתיית קפה של בוקר. רובנו לא נהיה מופתעים ממייל שנראה קלוקל מבחינת התחביר או ההקשר כמו המייל הבא -

"משתמש יקר ביותר,

החשבון שלך היה נפרץ,

תלחץ מהר כאן עבור תשובה."

מרוב שהתוכן מגושם, אפילו אנשים לא טכנולוגיים עשויים להרים גבה וימנעו מלחיצה על הלינק.

הוותיקים מבינינו בוודאי זוכרים איך בתחילת שנות ה-2000 הנסיך הניגרי הבטיח לנו עושר אינסופי בתמורה למעשר צנוע. הרשת געשה סביב ניסיונות פישינג פשוטים, שזכו אז להצלחה לא מובטלת שבוודאי נראית לנו היום מפתיעה.

היום, כמו אז, אנו נמצאים בראשיתו של עידן חדש ומסוכן של מתקפות Deep Fake שבו הבינה המלאכותית מגשרת על פערי השפה, ההקשר והריחוק הדיגיטלי, ומאפשרת לתקוף מיליוני נמענים ברחבי העולם בצורה שאינה נראית מחשידה כלל.

כך למשל דמיינו קבוצת תקיפה שאיננה בקיאה בשפה האנגלית. באמצעות יכולות טכניות בינוניות-מינוס, אותה קבוצה יכולה למנף שיטות כגון scraping, או חלילה שימוש ב-API לגיטימי של רשתות חברתיות כמו לינקדאין, פייסבוק ואינסטגרם, בשביל לאסוף מידע ציבורי עלינו בעזרת אוטומציה בהיקף נרחב מתמיד. המידע הציבורי חולש על כתובות אימייל, מספרי טלפון, מקומות עבודה, תחביבים, קשרים בין אישיים ועוד.

המידע שנקצר מוזן אל תוך מנגנון פשוט אך אפקטיבי, שבו כלים של Generative AI עוברים על המידע של הנמען ועל בסיס פרסונליזציה יוצקים תוכן אמין למייל שישלח. כמובן שבמייל התמים לכאורה יופיעו לינקים קצת פחות תמימים. באמצעות GenAI, התוקפים יכולים לשגר קמפיינים למיליוני אנשים, ולא בטפטופים לאנשים ספציפיים, AKA Spear Phishing. מדובר בתפוצה רחבה שבה כל נמען מקבל נוסח שונה ומותאם אליו. שיטת המצליח - אכן מצליחה.

בתרחיש זה, תוכן הופך להיות האויב. מיילים מנוסחים היטב ומותאמים אישית לכל נמען מקשים מאוד על הנמען להבין אם מדובר בניסיון תקיפה זדוני או במייל שגרתי, דבר המוביל לכך שהדגלים האדומים שבדרך כלל קופצים אצלנו לא מורמים כפי שהיו בקבלת מייל פישינג מהדור הישן, עם שגיאות כתיב ונוסחה גנרית.

מעבר למיילים, הבינה המלאכותית מאפשרת כיום גם אפיקים נוספים של תקיפות דיגיטליות.

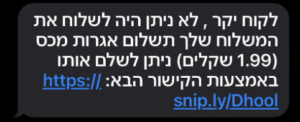

וישינג (Voice Phishing) וסמישינג (SMS Phishing), למשל, כבר הוכיחו את עצמן כשיטות אפקטיביות עבור תוקפים, יותר מאשר פישינג סטנדרטי של מיילים. בזכות המיידיות והטון האישי שנוצר בהודעות טקסט ושיחות אודיו. על אחת כמה וכמה, כאשר נעשה שימוש ב-AI לטובת תוכן מותאם אישית בהודעת טקסט או על-ידי יצירת קולות מלאכותיים שנשמעים אנושיים לחלוטין.

לפני כחצי שנה, התפרסם על מקרה שבו יזמים קיבלו פניות מפטריק הילמן, מנהל מערך התקשורת של Binance, עם הצעה להכניס את המיזמים שלהם לבורסת הקריפטו שלהם בתמורה להעברת סכום כסף, אך לא באמת מדובר בהילמן אלא ב-Deep Fake מבוסס AI עם הולוגרמה של הילמן. אם זה נשמע לכם כמו מדע בדיוני, צר לי לאכזב, באמצעות כלי SaaS או OpenSource כמו Deep Voice ו-Vidnoz, ניתן ליצור בקלות מתווה תקיפה שכזה.

למעשה, אנו נמצאים בסיטואציה מאתגרת וההכרה בה היא הצעד הראשון בהתמודדות.

נשאלת השאלה - כיצד אפשר להתמודד עם איומים מסוגים אלו?

אסטרטגיה להתמודדות עם בינה מלאכותית בפישינג, סמישינג ווישינג אמורה להיות התמודדות אורתוגונלית של שני וקטורים. וקטור ראשון הוא לאבטח את הזהויות הדיגיטליות שלנו (ארגוניות ואישיות) והוקטור השני נוגע בפיתוח מנגנונים רובסטיים להתמודד עם התקפות נכנסות.

על מנת לייצר הגנה, נדרש לאבטח את הזהויות הדיגיטליות של האינדיבידואל והנוכחות האינטרנטית של החברה שביחד ימנעו מתקפות מסוג התחזות וגניבת זהות.

ראשית, נדרש לבחון את טביעות האצבע הארגוניות ברחבי האינטרנט - הדומיין של הארגון. נדרש לאבטח את הדומיין הראשי של החברה (לטובת המאמר נקרא לו company.com), ובנוסף אליו גם דומיינים מקבילים מקושרים ליישות העסקית העומדת מאחורי company.com. כשהרציונל הוא שבהינתן תחזוקה לקויה, דומיינים הנובעים מרכישות, שינויי מיתוג, מיזוגים ואירועים יכולים לשמש את התוקף הפוטנציאלי לטובת מסע התחזות.

תקיפה יכולה להתרחש גם כשהאקר רוכש דומיין צללים של הארגון, למשל כזה שהתוקף שלו פג, על מנת לבצע פעולת התחזות, aka Spoofing, ולשלוח מיילים בשם הדומיין.

יש מספר מנגנונים המאפשרים להתמודד עם spoofing

- רשומות (SPF (Sender Policy Framework - רשומה זו עבור company.com מציינת מאיזה שירותי מייל ניתן לשלוח מיילים בשם company.com (לדוגמא mail.company.com). אם תוקף ינסה לשלוח את המייל משרת נכלולי מרחבי המרשתת תוך שהוא מזייף את כתובת ה-From, בדיקת רשומת ה SPF תפיל את ההודעה במעמד ההגעה ליעד.

- רשומת (DKIM (DomainKeys Identified Mail - חתימת DKIM מהווה טוקן קריפטוגרפי ייחודי לחברה. הנמען מקבל מייל מ-company.com מוודא את החתימה אל מול ה-DKIM שנמצא ברשומות ה-DKIM ובכך מאמת את אמינותו של השולח ואת העובדה שהתוכן לא השתנה בתהליך שינוע המייל.

- רשומת DMARC (Domain-based Message Authentication), Reporting and Conformance - פוליסת DMARC ברשומות ה-DNS משמעותה שאם מייל נכנס נכשל בבדיקת ה-SPF וה-DKIM, הוא לא מגיע לשרתי הארגון ומשם לא יחלחל לתיבות הדואר של המשתמשים. מנגנון זה מסייע גם באלמנטים של תחקור ותגובה על הגעות של מיילים מתחזים.

קיימים מגוון של כלים אינטרנטיים חינמיים, כגון https://dmarcly.com/tools/, שבודקים האם הדומיינים מקונפגים כהלכה באמצעות הרשומות שצוינו לעיל ובכך ניתן לוודא את רמת ההגנה של כל דומיין אל מול מתקפות של התחזות.

אבטחת הדומיינים היא קריטית, אך בנוסף אליה נדרשת אבטחת הזהויות האישיות. פרטי משתמש שדולפים מתוך הארגון מהווים ערוץ כניסה מהותי בתהליכי תקיפה בעולם. הדרך להתמודד עם איום זה היא ליישם הזדהות רב שלבית (MFA) על כל החשבונות האישיים והעסקיים. כמו שנדרש להגן על חשבון עסקי, ככה אין להמעיט בחשיבות ההגנה על משתמשי לינקדאין, פייסבוק, אינסטגרם, גוגל וכו'.

אם אתם סקרנים ומעוניינים לדעת האם משתמש שלכם היה מעורב בדלף מידע משמעותי מהשנים האחרונות, אתם יכולים לגשת ל https://haveibeenpwned.com/ ולגלות האם מתישהו למישהו זר היתה גישה לפרטי הגישה האישיים שלכם. אך אל דאגה. גם במידה ואכן פרטי הגישה שלכם דלפו לרשת, MFA אמור לסגור את הפינה ולהעניק את ההגנה הדרושה.

כעת, אנו מצויידים בעוד שכבה של הגנה, אך הקרב רחוק מלהיגמר. איך מתמודדים עם מתקפות נכנסות של מיילים, הודעות ושיחות במרחב הסייבר האישי שלנו?

עבור מעסיקים, השקעה בהעלאת המודעות ותרגול של האיומים הקיימים היא עניין קריטי. חשוב לעדכן נהלים ולומדות שיעלו למודעות את הסכנות החדשות הנובעות מבינה מלאכותית בתחום ההנדסה החברתית.

ישנם מספר כללי אצבע -

- יש לשים לב לכתובות השולח ולהיות ערניים לשמות "מחופשים" היטב. מיילים מ-amaz0n.com או rmicrosoft-support.com אמורים להאיר אצל כולנו נורות אדומות מהבהבות.

- תוכן טקסטואלי שירצה ליצור תרחיש תקיפה ו/או יכיל אלמנטים לחיצים כגון לינקים אמור לייצר חשד. כאשר עובדי company.com מקבלים לינקים ל-www.company-secure.com או www.c0mpany.com עליהם לנהוג במשנה זהירות. שגיאות כתיב, תווים מוזרים או סיומת דומיין חריגה (כגון .net במקום .com) הינם פיתיון מסוכן.

- יש לרחף מעל הלינק (ולא ללחוץ!) כדי לראות אם ההפנייה היא לאותו אתר כמו הטקסט של הלינק. עבור שירותים שמקצרים URLs, כגון bit.ly, שיכולים לעטוף כל URL, כולל כאלה שהם זדוניים, ניתן להשתמש בכלים חינמיים כגון https://urlex.org/ שיפרשו את התוכן המקוצר ויציגו את הכתובת האמיתית.

Dear Customer,

We are updating our records and require you to confirm your account information. Failure to update your details may result in service interruption.

Please use the following link to update your information:

[Update Account Information](http://bit.ly/2FakeLink)

For any inquiries, you can contact our support team:

[Contact Support](http://bit.ly/3FakeLink)

Thank you for your prompt attention to this matter.

Sincerely,

Popular Bank Customer Service

- נדרש להתעלם מהודעות טקסט לניידים ממספרים שאינם מוכרים, ותוכנם מנסה לשדל את המשתמש לפעולה מהירה.. אפילו אם ה"חבילה מאמזון ממתינה לך, נא ללחוץ על _____ בשביל לקבל אותה כי אחרת היא תוחזר לשולח".

- אין לתת פרטים אישיים ופרטי חברה בשיחת טלפון מבלי לוודא את זהות המתקשר (במיוחד אם השיחה מגיעה ממקור לא ידוע). אפילו אם ה"מנכ"ל" נשמע לחוץ, עדיף לבקש להתקשר ממספר/ישות מוכרת מאשר להצטער לאחר מעשה.

קפיצת מדרגה נוספת בהתגוננות מתקיפות אלה, היא לנקוט בגישת ה-Assume Breach, שאומרת שברגע כלשהו תוכן זדוני מגיע לעובדים בחברה' קיים סיכוי לא מבוטל שמישהו ילחץ על לינק לא כשר. תחת גישה זו ניתן ליישם פתרונות בקטגוריית ה-Isolated Browsing. זוהי טכנולוגיה שמפרידה בין הגלישה של המשתמש למחשב של המשתמש והרשת שאליה הוא שייך באמצעות הרחקת העיבוד אל תוך sandbox מרוחק. גישה של משתמש לאתר מרוחק מתבצעת על שרת מרוחק, תהליכי רינדור גרפי כגון תמונות וטקסטים נשלחים למשתמש ואילו ג'אווה סקריפטים ועוד רכיבי client side מרונדרים מרחוק.

תצורה זו דואגת שהתוכן זדוני מורץ בסביבה מבודדת וייעודית ואינו יכול להתפשט לעמדת המשתמש ומשם לרשת. בנוסף, קיים פתרון של Isolated Browsing, בשילוב עם מאגרי מודיעין אינטרנטיים, שיחד יכולים להחשיד ולהפליל עמודים עם לינקים זדוניים, ובכך למנוע גניבה של פרטי הזדהות באמצעות עמודי לוג-אין מתחזים.

אין ספק שאנו עומדים בפני עידן חדש של תקיפות סייבר מבוססת AI, המסכנות את הביטחון הדיגיטלי שלנו (ואת הכיס). אך ככל שנתחמש בכלים, טקטיקות ואסטרטגיות נכונות בביטחון הסייבר שלנו, נוכל להישמר ולהמשיך לגלוש בביטחון (וגם להקליק על לינקים).

שתפו את הבלוג:

Startup for Startup אישי

קבלו עדכונים על הנושאים שהכי מעניינים אתכם

שלי Startup for Startup

קבלו עדכון ישר למייל ברגע שיוצא תוכן חדש בנושא.

הירשמו לאיזור האישי

צרו פרופיל אישי באתר ותוכלו להתחבר לאחרים ואחרות, לקבל תכנים מותאמים אישית, ולשמור את התכנים שהכי מעניינים אתכם.

עוד תוכן בנושא:

פודקאסט

7 דק'

04/2025

בקצרה - איך פונים למשקיעים (ואיך לא) בעזרת AI

תהליך גיוס ההון לסטארטאפים צעירים הוא מטבעו תהליך מורכב, תובעני, ולעיתים גם מתסכל. בעידן שבו כלי AI הופכים לחכמים ונגישים יותר, יזמים יכולים להיעזר בהם כדי לייעל את הפנייה למשקיעים, ממחקר שוק וניתוח פרסונות משקיעים, דרך כתיבת מצגות ומיילים מותאמים אישית, ועד סימולציה של שאלות מראיונות השקעה. אבל לצד כל ההזדמנויות, חשוב לזכור: משקיעים מזהים …

איך תגנו על הארגון שלכם ממתקפת Deep Fake ? לקריאה »

בלוג

5 דק'

04/2025

AI evals: תפקידו החדש של מנהל המוצר?

פודקאסט

5 דק'

04/2025

בקצרה: איך בונים מוצר GenAI שמשרת לקוחות קצה יום-יום בארגוני B2C

דרך הסיפור של ״אלה״, הבנקאית הדיגיטלית של ONE ZERO, נבחן כיצד ניתן ליצור ערך אמיתי ללקוחות באמצעות אימון פנימי וחיצוני, גישה מודולרית לשיפור מתמיד, ומעקב חכם אחר ביצועי המערכת.

בלוג

3 דק'

04/2025

זכויות יוצרים על תוצרים של בינה מלאכותית: האם אתם בעלי זכות יוצרים ביצירה

פודקאסט

20 דק'

04/2025

מה מנהלי מוצר יכולים ללמוד מהמוצר הכי ויראלי בשוק? מחשבות על Base44

בפרק הזה אנחנו צוללים להצלחה של Base 44, מנתחים איך כלים מבוססי AI משנים את הדרך שבה בונים מוצרים, ואיזה תובנות מנהלי ומנהלות מוצר יכולים לקחת לעבודה היומיומית שלהם. נדבר על הדרך לקיצור הזמן עד לרגע קבלת הערך עבור המשתמשים, על תמחור חכם, ויראליות מובנית, וגם על האתגרים שבאים עם הצמיחה המהירה. האזינו לפרק באתר

בלוג

4 דק'

03/2025

סוכני AI: איך הסטרטאפ שלכם יכול לנצל את הטכנולוגיה לקידום המכירות?

פודקאסט

33 דק'

03/2025

פרודקטיבי: איך עוזרים למשתמשים שלנו להתחיל, או: מה עושים עם בעיית הדף הלבן? (רזיאל איינהורן, Pecan AI)

איך יודעים שהפתרון שלנו עובד? למה לפעמים חוויה קלה מדי דווקא עלולה לפגוע בהבנה של המשתמשים? מה אפשר ללמוד מחוויות Co-pilot ואיך ליישם אותן נכון?

וידאו

34 דק'

02/2025

Trends in Fundraising: What Investors Look For in the Age of AI (Gigi Levi-Weiss)

וידאו

18 דק'

02/2025

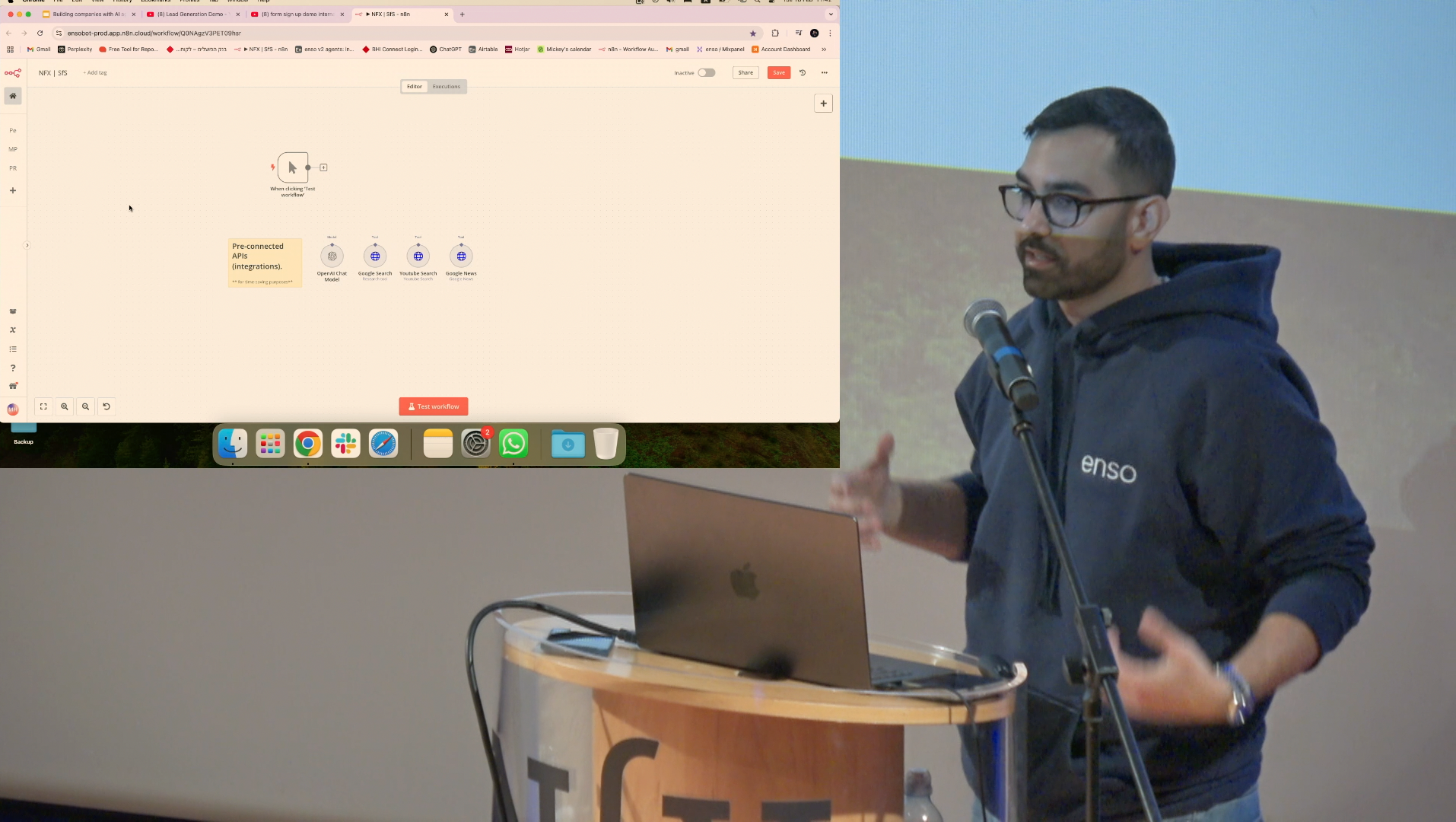

Building companies with AI agents (Mickey Haslavsky)

וידאו

37 דק'

02/2025

Fireside Chat - Everything AI (Adi Soffer Teeni & Gigi Levy-Weiss)

וידאו

02/2025

איך משקיעים אמריקאים רואים השקעות בטכנולוגיות AI?

פודקאסט

29 דק'

02/2025

פרודקטיבי: איך עושים Discovery נכון בעולמות ה-Gen AI? (אבירם מרום, Riverside)

אנחנו מדבירם על איך בונים פיצ׳רים שימושיים ולא רק גימיקים, מתי כדאי לשחרר מוצר לא מושלם כדי ללמוד מהיוזרים, ואיך מוצאים את הבעיות הכואבות באמת בתוך שפע האפשרויות החדשות.

הניוזלטר שלנו

הירשמו וקבלו עדכונים על פרקים חדשים, כתבות, אירועים ועוד הפתעות!

רוצים לקחת חלק בשיתוף ידע?

אם גם אתם רוצים להצטרף למשימה שלנו להעשיר את האקוסיסטם בידע ותובנות, אם אתם רוצים לשאול אותנו משהו, אם אתם מרגישים שיש משהו שעזר לכם וכולם צריכים לדעת, נשמח לשמוע.

Startup for Startup